FDP_ACF访问控制功能检测

1对1客服专属服务,免费制定检测方案,15分钟极速响应

发布时间:2025-07-06 12:09:06 更新时间:2025-07-05 12:09:06

点击:0

作者:中科光析科学技术研究所检测中心

1对1客服专属服务,免费制定检测方案,15分钟极速响应

发布时间:2025-07-06 12:09:06 更新时间:2025-07-05 12:09:06

点击:0

作者:中科光析科学技术研究所检测中心

在现代网络安全和信息系统中,访问控制功能扮演着核心角色,确保只有授权用户能够访问敏感资源。FDP_ACF(Firewall Defense Protocol Access Control Function)访问控制功能检测是一种专门针对防火墙或安全设备的评估过程,旨在验证其访问控制机制的有效性、可靠性和合规性。随着网络攻击日益频繁,特别是针对权限滥用的威胁(如未授权访问和数据泄露),实施严格的FDP_ACF检测变得至关重要。这种检测不仅能帮助组织识别潜在的安全漏洞,还能提升整体防护能力,符合行业最佳实践。其主要应用场景包括企业网络边界防护、云服务安全审计以及关键基础设施的防御强化。通过系统化的检测,可以评估访问控制规则、用户身份验证流程和实时监控能力,确保系统在面对恶意行为时能有效阻断入侵。本篇文章将详细探讨FDP_ACF检测的关键方面,包括检测项目、检测仪器、检测方法和检测标准,为从业人员提供实用指南。

FDP_ACF访问控制功能检测涵盖多个关键项目,以确保全面评估系统的安全性能。首要项目包括用户权限管理检测,涉及审查用户角色分配、权限设置和访问级别是否与策略一致,例如检查管理员账户是否有过度权限的问题。其次是认证机制验证,测试用户身份认证(如密码强度、多因素认证)是否有效防止未授权登录;同时,还包括访问规则执行检测,评估防火墙规则是否准确拦截非法请求(如IP地址过滤或端口控制)。其他项目涉及日志审计能力检查,确保访问事件被记录并可用于追溯;以及应急响应测试,验证在攻击发生时系统能否及时隔离风险源。通过这些项目,检测能覆盖从策略制定到实时防护的全过程。

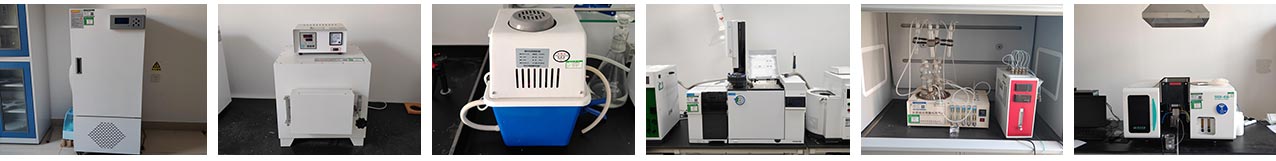

执行FDP_ACF检测时,需使用专业仪器来模拟真实攻击并分析系统响应。核心仪器包括渗透测试工具(如Metasploit或Burp Suite),这些软件能生成恶意流量测试访问控制漏洞,例如尝试绕过认证或权限提升。同时,网络扫描器(如Nessus或OpenVAS)用于自动化识别配置错误和脆弱点,报告规则冲突或未修补缺陷。此外,专用硬件设备如协议分析仪(Wireshark)协助捕获网络数据包,验证访问控制拦截是否精准;而日志分析平台(Splunk或ELK Stack)则处理审计日志,评估事件检测效率。在实验室环境中,虚拟化工具(VMware或Docker)可创建隔离测试环境,确保检测不影响生产系统。这些仪器组合使用,提供高精度、低风险的检测支持。

FDP_ACF检测的方法结合了自动化与手动技术,以确保可靠性和深度。主要方法包括:自动化扫描方法,使用工具(如前述Nessus)批量测试访问控制规则,通过预置脚本验证规则库的一致性和覆盖范围;渗透测试方法,由安全专家模拟攻击场景(如SQL注入或权限滥用),评估系统实时响应和阻断能力;配置文件审计方法,手动审查防火墙策略文件,比对标准模板以发现偏差。此外,行为分析方法监控用户操作日志,检测异常访问模式;而红队演练方法则进行实战模拟,测试整体防御韧性。检测过程通常分阶段执行:先进行基线扫描,识别明显漏洞;再深入渗透测试,暴露潜在风险;最后生成报告,包括修复建议。这种方法确保了检测的全面性和可操作。

FDP_ACF检测必须遵循严格的标准,以保证结果的可比性和合规性。核心标准包括国际规范如ISO/IEC 27001(信息安全管理体系),它要求访问控制策略必须涵盖认证、授权和审计,检测需验证其符合性。同时,NIST SP 800-53(美国国家标准与技术研究院标准)提供了具体指南,例如对最小权限原则的检测要求,确保用户权限不过度。行业特定标准如PCI DSS(支付卡行业数据安全标准)要求对访问日志进行定期检测,防止数据泄露。此外,内部标准基于组织策略(如企业安全策略),检测应比对实际配置与策略文档的一致性。标准还涉及性能指标,如检测覆盖率(不低于95%)和响应时间(毫秒级),确保检测报告提供量化的安全等级评估。

证书编号:241520345370

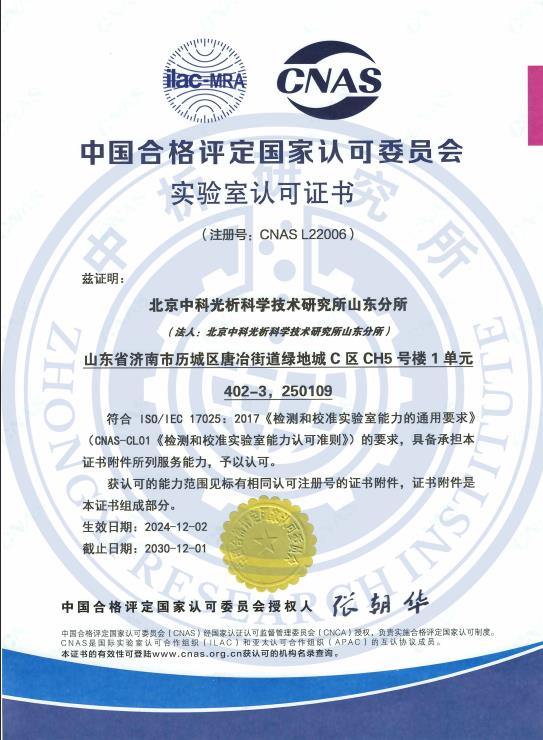

证书编号:CNAS L22006

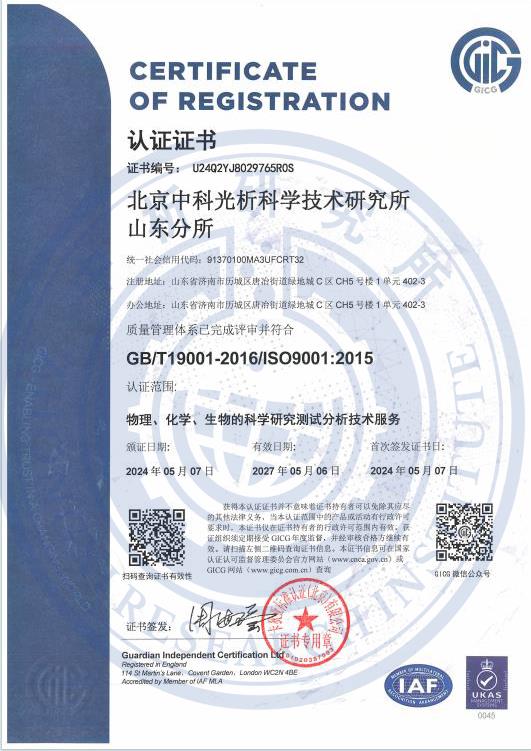

证书编号:ISO9001-2024001

版权所有:北京中科光析科学技术研究所京ICP备15067471号-33免责声明