FMT_SMR安全管理角色检测

1对1客服专属服务,免费制定检测方案,15分钟极速响应

发布时间:2025-07-06 10:03:02 更新时间:2025-07-05 10:03:02

点击:0

作者:中科光析科学技术研究所检测中心

1对1客服专属服务,免费制定检测方案,15分钟极速响应

发布时间:2025-07-06 10:03:02 更新时间:2025-07-05 10:03:02

点击:0

作者:中科光析科学技术研究所检测中心

在复杂的信息系统和应用环境中,安全管理角色(Security Management Roles, SMR)是访问控制体系的核心骨架。它定义了不同身份用户或进程在系统中可以执行的管理操作范围与权限级别,是确保系统安全、防止越权操作和权限滥用的关键防线。FMT_SMR(Family Management: Security Roles)检测,正是聚焦于评估系统是否正确地实现了对安全管理角色的定义、分配、修改和撤销等生命周期的控制机制。其核心在于验证系统是否能严格遵循最小权限原则和职责分离原则,确保只有授权的管理员才能创建、修改或删除角色,并将合适的角色分配给正确的用户主体。通过FMT_SMR检测,能够有效识别角色配置错误、权限分配不当、角色继承或层级关系混乱、角色委托风险以及特权角色监控缺失等关键安全隐患,从而显著提升系统的整体安全基线。

FMT_SMR安全管理角色检测涵盖多个关键维度:

1. 角色定义与属性管理: 检测系统是否允许对角色进行明确定义(如角色名称、唯一标识符、描述),并验证角色关键属性(如权限集、约束条件、有效期)能否被正确管理和维护。

2. 角色分配与撤销: 验证系统是否支持将角色安全、准确地分配给用户(或主体),并能及时、彻底地撤销不再需要的角色分配。检查分配过程是否遵循既定的策略(如授权审批)。

3. 权限继承与关联: 检测角色之间权限继承关系的正确性(如角色层级),验证角色与权限、角色与用户组的关联是否准确无误。

4. 角色修改与删除: 评估修改现有角色属性(如增加/移除权限)或删除整个角色时,系统的控制机制是否有效,是否会引发权限扩散或遗留问题,变更是否经过授权。

5. 默认角色与特权角色: 检查系统默认角色的权限是否最小化,评估拥有高级特权(如超级管理员角色)的管理是否受到严格监控和额外保护。

6. 职责分离(SoD)控制: 这是重中之重。检测系统是否能有效配置和强制执行职责分离策略,防止存在利益冲突的权限集中在单一角色或用户身上。

7. 审计与追踪: 验证系统是否记录了与安全管理角色相关的所有关键操作(如创建角色、分配角色、修改角色权限、删除角色等),审计日志是否包含足够的信息(操作者、时间、对象、结果)。

FMT_SMR检测通常结合多种工具和技术进行:

1. 自动化安全扫描工具: 如Nessus, OpenVAS, Qualys等,可用于扫描系统配置,识别已知的权限配置弱点或漏洞。

2. 静态应用程序安全测试工具: 如Fortify SCA, Checkmarx, SonarQube等,可分析应用程序源代码或二进制文件,寻找与角色管理相关的编码缺陷、硬编码权限、逻辑漏洞等。

3. 动态应用程序安全测试工具: 如Burp Suite Professional, OWASP ZAP, Acunetix等,通过模拟攻击者行为,测试应用程序在运行时对角色管理和权限控制的实际实施效果。

4. 配置审计工具: 专门用于审计操作系统、数据库、中间件、云平台等的安全配置,验证角色和权限设置是否符合基线要求(如CIS Benchmarks)。例如:CIS-CAT Pro, Lynis (Linux), Microsoft Baseline Security Analyzer。

5. 身份与访问管理审计工具: 如SailPoint, Saviynt, Microsoft Entra ID Governance (前Azure AD治理) 等平台的内置审计和报表功能,或专门针对IAM系统的审计工具。

6. 自定义脚本/探针: 根据具体系统和检测需求,开发自动化脚本或探针程序,模拟用户行为,测试特定角色权限边界和SoD冲突。

7. 渗透测试工具包: Metasploit, Kali Linux中的相关工具,用于进行更深入的渗透测试,尝试进行权限提升或绕过角色控制。

实施FMT_SMR检测通常采用以下方法:

1. 策略审查: 详细审查系统的安全策略文档、角色定义文档、访问控制矩阵和职责分离矩阵,理解设计意图。

2. 配置检查: 使用自动化工具和手动检查相结合的方式,审计系统中实际配置的角色、权限、用户/角色分配关系,并与策略文档对比。

3. 功能测试: * 正面测试: 验证授权管理员能否成功执行角色管理的各项操作(创建、修改、分配、撤销、删除),以及被授予角色的用户能否正确行使权限。 * 负面测试: 尝试进行未授权操作(如非管理员创建角色)、越权操作(如修改比自己权限更高的角色)、违反SoD的操作(如分配互斥角色给同一用户)、进行无效输入测试等,验证系统的防御能力。 * 边界测试: 测试角色权限的精确边界,验证用户是否仅能访问其角色明确允许的资源。

4. 职责分离(SoD)分析: * 静态分析: 通过检查角色-权限分配矩阵,识别是否存在违反既定SoD规则的角色(即一个角色同时包含应分离的权限)。 * 动态分析: 模拟用户持有不同角色组合,尝试执行可能产生冲突的操作流程,验证系统是否能有效拦截违反SoD的操作。

5. 审计日志验证: 检查与角色管理相关的安全审计日志是否被正确记录,日志内容是否包含必要元素(时间戳、操作用户、操作对象、操作类型、结果),并尝试模拟攻击或误操作以验证日志的完整性。

6. 渗透测试: 由专业安全人员模拟攻击者视角,尝试通过各种技术手段(如权限提升、配置篡改、逻辑绕过)突破系统的角色权限控制。

FMT_SMR检测的实践通常遵循或参考以下国内外权威标准和框架:

1. 通用准则: * ISO/IEC 15408 (Common Criteria): FMT_SMR族(Family)本身就是该标准定义的针对安全管理角色的安全功能要求集合(如FMT_SMR.1 安全角色规范,FMT_SMR.3 安全角色限制)。这是最直接相关的国际标准。

2. 信息安全控制框架: * NIST SP 800-53 Rev. 5: 特别是AC(访问控制)和AU(审计与可问责性)系列控制项,如AC-2(账户管理)、AC-3(访问强制执行)、AC-5(职责分离)、AC-6(最小权限)、AU-2(可审计事件)、AU-12(审计生成)。 * ISO/IEC 27001 & 27002: 控制域A.9(访问控制)中的多个控制项,特别是A.9.2(用户访问管理)、A.9.4(系统和应用访问控制)涉及用户/角色管理和职责分离。

3. 行业特定标准: * PCI DSS: 要求7(限制对关键数据的访问权限)、要求8(识别和验证访问系统组件的用户身份)都涉及到角色和权限管理。 * HIPAA: 要求实施访问控制策略和程序,确保只有授权用户/角色才能访问受保护的健康信息(ePHI)。 * GDPR: 要求实施适当的访问控制措施,确保个人数据处理的安全性,最小权限和职责分离是关键原则。

4. 配置基线标准: * CIS Benchmarks: 针对各种操作系统、数据库、云平台、软件等提供详细的安全配置建议,其中大量包含用户、组、角色和权限管理的安全设置。

5. OWASP: * OWASP Top 10: 虽然不直接对应,但失效的访问控制(Broken Access Control)这一类别中很多漏洞(如水平越权、垂直越权)都与角色权限管理不善有关。 * OWASP ASVS (Application Security Verification Standard): V4(访问控制验证)章节

证书编号:241520345370

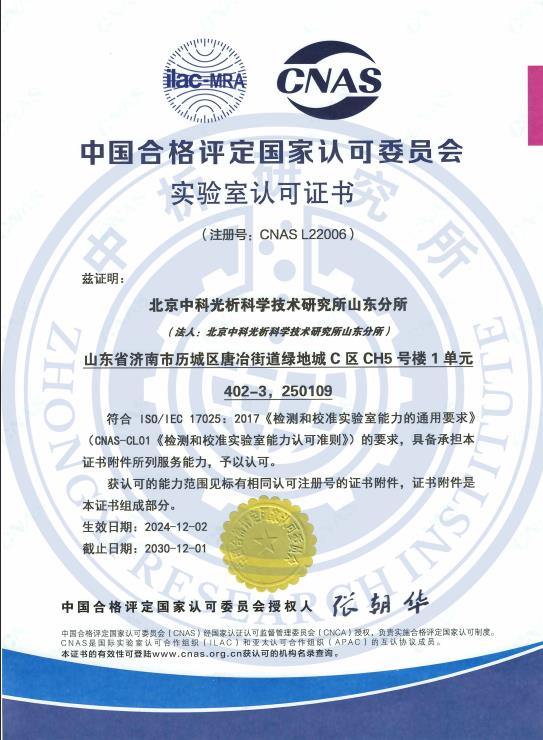

证书编号:CNAS L22006

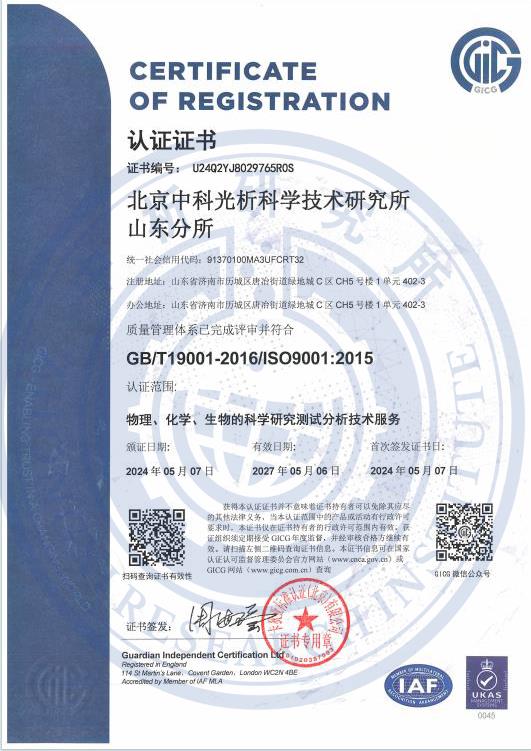

证书编号:ISO9001-2024001

版权所有:北京中科光析科学技术研究所京ICP备15067471号-33免责声明